Privileged Access Management (PAM): что это, как работает и как выбрать

Согласно определению компании Microsoft, PAM — это система, задача которой обеспечить безопасность удостоверений. Она должна отследить, обнаружить и исключить несанкционированный привилегированный доступ (ПД) к особо значимым ресурсам и защитить от информационных угроз. Принцип работы системы основан на сочетании трех составляющих: технологий, процессов и людей. В этой статье разбираемся, кто злоупотребляет привилегированными учетными записями (ПУЗ) и как ограничить количество пользователей с особым доступом, чтобы повысить безопасность системы.

- Что такое PAM и зачем он нужен

- Необходимость внедрения Privileged Access Management

- Принцип работы PAM

- Виды привилегированных учетных записей (ПУЗ)

- PAM, PIM, PUM…

- Внедрение PAM в компании

- Как выбрать PAM-систему

- Российские PAM-решения

Что такое PAM и зачем он нужен

Все части ИТ-системы контролируют специалисты. Расширенный доступ имеют привилегированные пользователи, которые устанавливают, настраивают и обслуживают корпоративные ресурсы и приложения. Организациям необходимо грамотно контролировать доступ к своим данным через ограничение полномочий и отслеживание деятельности сотрудников. Это и есть задача PAM.

Privileged Access Management, или PAM, в переводе на русский – «управление привилегированным доступом». Это комплекс программных и административных решений, предназначенных для контроля и проверки «учеток» пользователей ИТ-систем, сисадминов и сотрудников на аутсорсе – тех, которые обслуживают инфраструктуру компании. Данные решения управляют аутентификацией, а также авторизацией сотрудников, анализируют их действия, контролируют доступ, ведут запись исполняемых сессий – проще говоря, присматривают за работниками, имеющими повышенный доступ.

Необходимость внедрения Privileged Access Management

Интеграция ПАМ – шаг в деятельности любой организации, которая хочет обеспечить безопасность своих ПУЗ. Поскольку ПУЗ обладают широкими полномочиями и открывают доступ к критически значимым данным, они становятся первоочередной целью для злоумышленников. Их действия могут привести к утечке информации, нарушению работоспособности оборудования и сети, вплоть до остановки работы организации. Система PAM защищает от рисков несанкционированного доступа (НД) и противостоит угрозам информационной безопасности, таким как фишинг, внутрисистемные угрозы, вредоносное ПО, атака методом перебора.

Принцип работы PAM

ПАМ позволяет ограничивать и мониторить доступ к ПУЗ, предотвращая несанкционированный доступ. Строгие контрольные меры включают использование сильных паролей, многоуровневую аутентификацию и шифрование. PAM система регистрирует все действия, которые выполняются с использованием ПУЗ, это помогает провести аудит и обнаружить любые подозрительные действия.

При фишинге система запрашивает двухфакторную аутентификацию и предотвращает несанкционированный доступ к учетным данным.

Внутрисистемные угрозы: PAM идентифицирует поведение пользователей и может выявлять аномальные действия, которые указывают на потенциальную угрозу. Также система предоставляет инструменты по защите от вредоносного ПО (вирусов), блокируя привилегированный доступ на основе поведения и ролей пользователя.

При обнаружении атак методом перебора ограничивается количество попыток ввода пароля.

Staffcop Enterprise — система расследования инцидентов внутренней безопасности — обеспечивает максимальную защиту данных. Система может:

- контролировать работников и выявить группы риска;

- контролировать и блокировать съемные носители, опасные сайты и приложения;

- обнаруживать утечки;

- расследовать инциденты.

У системы гибкие настройки, она может работать и на ПК удаленных сотрудников.

Виды привилегированных учетных записей (ПУЗ)

Виды ПУЗ предоставляют разные степени доступа и прав. Выделяют семь видов учетных записей:

- Администратора домена – критически важный вид учетных записей организации. Они обладают полным доступом к домену Active Directory, где находятся все ресурсы организации, и должны быть максимально защищены.

- Локального администратора — дают доступ на уровне администрирования к местным компьютерам. IT-специалисты используют эти аккаунты, чтобы обслуживать рабочие станции, серверы, сетевые устройства и другие местные машины организации. Локальные аккаунты администратора часто имеют один и тот же пароль на нескольких устройствах, что облегчает злоумышленникам доступ к сети компании и позволяет перемещаться по ней.

- Пользователей с привилегиями — обычные учетки с дополнительными правами. У них есть доступ к специальным ресурсам, например к конфиденциальной информации или административным функциям. Это самый распространенный и рискованный тип учеток, который привлекает злоумышленников.

- Экстренного доступа – активизируются, когда компании не могут войти в свои системы. Они обычно включаются только в случае ЧП, например когда пропадает доступ из-за кибератаки;

- Служб и приложений – помогают приложениям и службам работать корректно. Их не используют пользователи. Но пароли к ним редко меняют, поэтому они уязвимы;

- Службы домена – обеспечивают совместную работу систем и приложений, помогают обновлять системы безопасности, делать резервные копии и устанавливать программы. Администраторы не всегда меняют пароли этих служб, чтобы не нарушить работу приложений, и злоумышленники могут этим воспользоваться.

- Приложений – открывают приложениям доступ к базам данных и сетям для выполнения автоматизированных задач. Пароли к ним часто хранят в незашифрованных текстовых файлах, открывая злоумышленникам путь в сети организаций.

PAM, PIM, PUM…

Система контроля привилегированных пользователей (PAM — Privileged Access Management), система управления идентификационными данными (PIM — Privileged Identity Management) и система контроля действий привилегированных пользователей (PUM — Privileged User Management) являются ключевыми для обеспечения безопасности учетных записей.

Хотя цель у всех трех технологий — защита привилегированных учетных записей от несанкционированного доступа, они делают это разными способами и на разных уровнях.

- Основная функция PAM — контроль доступа к ПУЗ.

- PIM — набор процессов для определения и разграничения доступа по ролям. PUM — отвечает за контроль деятельности пользователей с повышенными правами в системе.

Внедрение PAM в компании

Внедрение PAM может осложняться препятствиями, с которыми сталкиваются организации, среди них:

- сложность интеграции с развитой IT-инфраструктурой;

- недостаточное понимание процесса настройки и эксплуатации ПАМ;

- сопротивление сотрудников новшествам в привычном процессе работы;

- затраты на покупку и обновления оборудования, обучение сотрудников, поддержку и обслуживание системы;

- отсутствие сопровождения после внедрения ПАМ.

Однако эти препятствия несложно устранить, если обучить персонал, разработать политики безопасности и осуществлять управление изменениями.

Как выбрать PAM-систему

Во-первых, нужно убедиться, что у системы имеются нужные вам функции. Она мониторит и записывает сеансы работы пользователей с повышенными правами, управляет привилегированными аккаунтами, хранит учетки, обнаруживает привилегированные записи в системах. Во-вторых, обратить внимание на характеристики PAM-системы, такие как:

- Информационная безопасность самой системы — PAM-система должна иметь надежные механизмы защиты от внешних и внутренних угроз (взлома, несанкционированного доступа, утечки данных) и обеспечивать конфиденциальность, целостность и доступность информации, которую она обрабатывает и хранит.

- Доступность системы и инструкция действий в случае отказа – система должна быть доступна 24/7, поскольку ПУЗ требуют постоянного мониторинга и управления.

- Способность системы функционировать с изменяющимся набором средств информационной инфраструктуры — система должна поддерживать различные системы и приложения, а также уметь интегрироваться с новыми технологиями по мере их появления.

- Компетенция специалистов, деятельность которых связана с PAM системой.

Важно!

PAM должна включать привычный набор инструментов для деятельности администраторов, иначе специалисты не смогут корректно с ней работать, что приведет к инцидентам безопасности.

Всем ли нужен PAM? Система требует сложной инфраструктуры и денежных вложений, поэтому обычно ее внедряют крупные компании. Однако сейчас наблюдается рост использования облачных решений для таких систем, что помогает избежать проблем с оборудованием и снижает расходы на PAM.

Российские PAM-решения

В России существуют свои РАМ разработки.

Zecurion PAM — обеспечивает единую точку входа в систему. Такое построение системы легко интегрируется с внутренней сетью организации. Решение сосредоточено на контроле привилегированных аккаунтов и мониторинге деятельности, осуществляемой с этими учетными записями.

SafeInspect — ПО от компании RT Solar, обеспечивающее специальные инструменты по авторизации пользователей с привилегиями, аудита их действий, дифференциации полномочий. Для госпредприятий и предприятий, которые выполняют госзаказы, российские PAM системы, — это подходящая альтернатива, так как для подтверждения надежности системы им необходимо получать сертификаты, выданные специализированными организациями (ФСТЭК, ФСБ).

СКДПУ НТ — продукт компании "АйТи БАСТИОН", который обеспечивает безопасность дистанционного доступа с привилегиями к ИТ-ресурсам компании. СКДПУ НТ внесён в Реестр ПО Минкомсвязи России, а шлюз доступа СКДПУ НТ сертифицирован ФСТЭК России.

sPACE — решение от компании Web Control для управления и контроля доступа с привилегиями, которое защищает учетные записи от компрометации. sPACE работает через интернет, не требует установки VPN и быстро устанавливается в любой инфраструктуре. sPACE имеет сертификат ФСТЭК (№4060 от 12.01.2019 г).

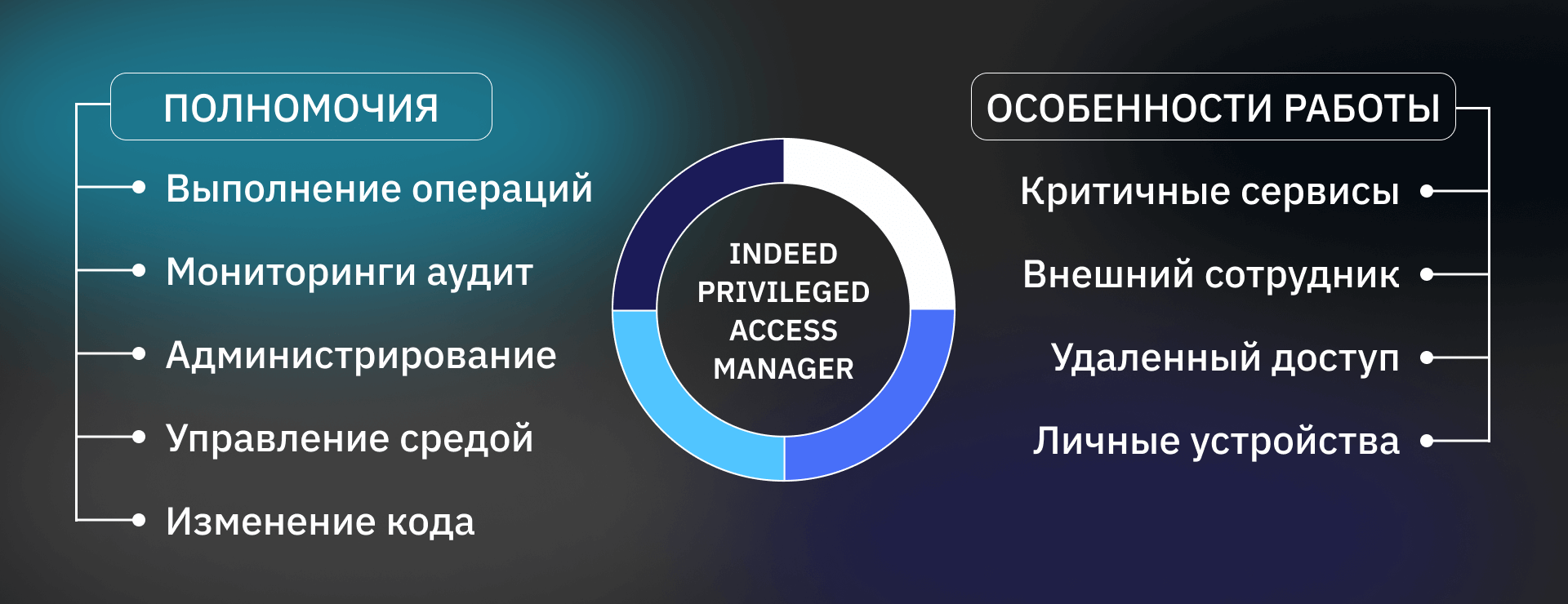

Indeed Privileged Access Manager (Indeed PAM) — продукт компании «Индид» для управления доступом и контроля действий привилегированных пользователей. Продукт предлагает дополнительные меры ограничения доступа и позволяет отслеживать действия сотрудников в реальном времени для предотвращения сбоев и инцидентов безопасности. ПО сертифицировано ФСТЭК России.

Как будут развиваться PAM в России? Можно выделить четыре ключевых тренда.

Первый. ИТ-системы становятся сложнее, содержат большое количество компонентов. Популярностью пользуются программные контейнеры и микросервисы, что тесно связано с облачными решениями и облачными серверами.

Второй. Переход систем на Linux, поэтому уже сейчас важно уметь управлять привилегиями и доступом для Linux-систем. Скорее всего, в ближайшие годы это станет необходимым для любой PAM-системы.

Третий. Растет число элементов инфраструктуры информационных технологий, от которых зависит успешное существование компании, что в итоге приведет к развитию автоматизации.

Четвертый. Из-за ухода зарубежных вендоров, отечественные ИТ-компании активизировали разработку и внедрение собственных решений. Кроме того, Россия взяла курс на импортозамещение и правительство РФ стимулирует это решение. Данные факторы позволяют с уверенностью сказать, что отечественные PAM будут развиваться и укреплять свои позиции на рынке ИТ-продукции.

Отечественные разработчики систем контроля привилегированных пользователей уверенно закрепляются на рынке, адаптируя существующие решения и создавая собственные. При этом клиенты становятся опытнее и лучше понимают, как PAM поможет им защитить важную информацию. Пока еще не так много отечественных организаций используют РАМ, но число тех, кто понимает в этом необходимость, неуклонно растет.

Одной из перспективных на сегодняшний день разработок является IT-продукт Staffcop от компании ООО «АТОМ БЕЗОПАСНОСТЬ». Это ПО с отличной архитектурой и логикой ориентировано на решение предметных задач пользователей и станет незаменимым помощником в расследовании инцидентов, связанных с утечкой информации. На сегодняшний день Staffcop способна закрывать наиболее важные функции привилегированных пользователей:

- запись сессий;

- логирование действий привилегированных пользователей;

- контроль USB-устройств;

- разграничение прав доступа внутри системы.

Пока этот продукт не может претендовать на звание полноценной ПАМ-системы, но компания быстро развивается и ориентируется на импортозамещение. Она внесена в реестр отечественного ПО, работает на СПО, и санкции ее продукции не страшны.

- Раннее обнаружение угроз ИБ.

- Расследование инцидентов.

- Анализ поведения пользователей.

Мы предоставляем 15 дней на бесплатное тестирование. Оцените полный функционал Staffcop Enterprise прямо сейчас.